[ad_1]

Faîtes ce que je dis, mais pas ce que fait. Alors que l’agence gouvernementale a multiplié ces derniers mois les conseils de sécurité à la population, il semble qu’elle ne s’applique pas ses propres préceptes ! Les premiers éléments de l’enquête révèlent que la SEC a bien été victime d’un SIM Swap quelques heures avant la publication du fameux message mais que l’authentification à multiples facteurs avait par ailleurs été désactivée quelques mois avant l’incident, ce qui fait quand même un tâche pour une structure de cette taille et de cette envergure. Un porte-parole de la commission a donné quelques informations complémentaires ces dernières heures et les voici résumées pour vous.

Une attaque de type SIM Swap à l’origine de la publication du message…

Après un premier message publié le 12 janvier qui faisait le point sur les évènements qui ont mené à la publication d’un message frauduleux le 9 janvier au soir, la SEC a mis à jour le 22 janvier les éléments d’enquête dont elle dispose. Tout d’abord, elle confirme qu’un tiers mal intentionné a bien pris le contrôle du compte X de la SEC grâce à un procédé illégal nommé SIM Swap.

Concrètement, il s’agit de se rapprocher d’un opérateur téléphonique en prétextant avoir perdu l’accès à la carte SIM d’un numéro et d’en demander une nouvelle. Ce forfait accompli, vous êtes à même de recevoir les notifications et les vérifications de sécurité qui sont associées à ce numéro.

C’est ainsi que le, ou les pirates, ont procédé pour modifier l’accès au compte en réinitialisant le mot de passe du compte X de l’agence afin d’en prendre temporairement le pouvoir. Le porte-parole de la SEC précise à ce sujet qu’une enquête est en cours pour déterminer les responsabilités au sein de l’opérateur téléphonique. Mais, il va aussi falloir déterminer comment le ou les pirates savaient quel numéro détourner ? Car cette information-là aurait peut-être dû être confidentielle. Et ce n’est manifestement pas la seule faille de sécurité en question dans ce dossier.

…mais l’enquête fait surgir d’autres failles de sécurité

En effet, les enquêteurs ont également découvert que l’authentification multifacteur, qui permet de sécuriser l’accès à de nombreux services numériques, a été désactivé au mois de juillet dernier. En cause, un problème d’accès au compte qui aurait débouché sur une suspension provisoire de cette authentification, à la demande, soi-disant, des équipes de X. Mais sitôt l’accès au compte rétabli l’été dernier, apparemment, personne n’ a pris la peine de la réactiver. Et c’est fâcheux, car cela aurait justement empêché cet acte malveillant qui a, disons-le clairement, un peu décrédibilisé l’institution de régulation américaine.

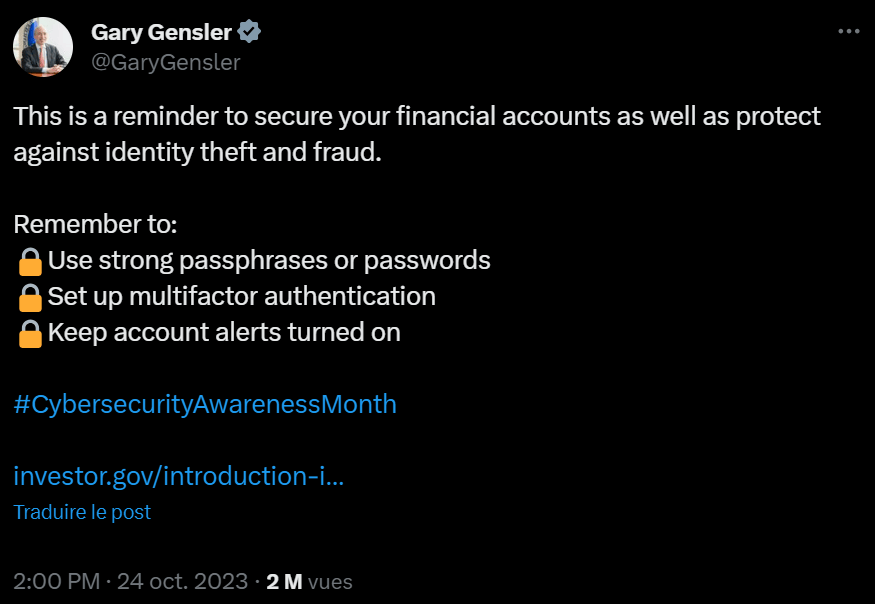

Car elle et son responsable, Gary Gensler, ne ratent jamais l’occasion de rappeler les bonnes pratiques en matière d’hygiène numérique. Le dernier message du genre date du 24 octobre 2023, soit à peine trois mois avant le piratage du compte et alors même que l’authentification multifactorielle est désactivée sur le compte officiel de la SEC. Ce jour-là, M. Gensler explique très sérieusement que pour se protéger contre le vol d’identité et la fraude, il est important d’avoir un mot de passe compliqué, d’activer l’authentification multifacteur ainsi que les alertes de sécurité.

Avouez que la situation est plutôt embarrassante pour les équipes chargées de la sécurité de la SEC qui est quand même, rappelons-le, l’agence de régulation de la première économie du monde ! Mais tout est cependant rentré dans l’ordre depuis puisque le porte-parole a précisé dans son dernier communiqué que tous les comptes sont désormais protégés au maximum et que les forces de police du pays mettront bientôt la main sur les pirates qui ont osé s’attaquer à la Securities and Exchange Commission.

[ad_2]

Source link