[ad_1]

Lazarus Group frappe encore ? Le groupe de hackers nord-coréen, Lazarus est tristement connu dans l’écosystème crypto pour ses hacks à répétitions. Le dernier en date a ciblé le protocole Munchables sur le L2 Blast. Retour sur ce larcin à 62 millions de dollars.

Hack de 62 millions de dollars sur le protocole Munchables

Munchables est une plateforme de gaming Web3 déployé sur le layer 2 Blast du réseau Ethereum.

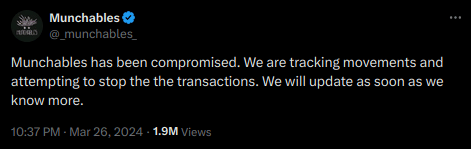

Le 26 mars, les équipes du protocole ont annoncé avoir été victimes d’un piratage. Celui-ci a entraîné la perte de pas moins de 17 400 ETH, pour une valeur estimée de 62 millions de dollars.

En pratique, le hacker a réussi à exploiter le smart contract et a drainé l’intégralité des fonds déposés.

Un hacker nord-coréen à l’origine de l’attaque ?

Peu après le hack, le crypto-enquêteur ZachXBT a révélé que l’attaque pourrait bien être liée à un hacker nord-coréen. Une fois n’est pas coutume, le hacker nord-coréen a eu recours à des méthodes avancées pour réussir son attaque en infiltrant les rangs du protocole.

Bien que son lien avec Lazarus Group, le traitement célèbre groupe de hackers nord-coréen, n’a pas été confirmé, cela reste probable au vu de leurs attaques répétées dans l’écosystème.

En effet, selon ZachXBT, Munchables aurait embauché un développeur nord-coréen qui serait à l’origine du hack. Connu sous le pseudonyme de Werewolves0493 sur GitHub, celui-ci aurait rejoint les rangs de Munchables afin de pouvoir mener son attaque de l’intérieur.

Pire encore, ce dernier aurait réussi à faire embaucher 3 autres développeurs qui pourraient bien être une seule et même personne.

« Les quatre différents développeurs embauchés par l’équipe de Munchables et liés à l’attaque sont probablement tous la même personne, car ils se sont recommandés les uns les autres pour le travail et ont régulièrement transféré des paiements aux deux mêmes adresses de dépôt. »

Vous l’aurez compris, il s’agit là d’une attaque de type social engineering de haut vol. Pour ce faire, la hacker se fait passer pour un développeur expert afin de rejoindre les rangs du projet. Une fois le projet infiltré, il va recommander plusieurs autres développeurs, qui pourraient bien être une seule et même personne.

Une fois infiltré à différents niveaux de l’organisation, celui-ci obtient suffisamment de droits pour exploiter le smart contract.

Comme l’a souligné un internaute, le profil GitHub du mystérieux Werewolves0493 a tout du profil suspect. En effet, ce dernier connaît absolument tous les langages et outils de programmation.

Retournement de situation

Alors que certains internautes demandent un retour arrière sur Blast pour annuler le hack, les équipes de Munchables ont dévoilé avoir trouvé un accord avec le hacker.

Ainsi, le 27 mars, ils ont déclaré :

« Le développeur [à savoir le hacker] de Munchables a accepté de partager les clés privées de l’ensemble des fonds de Munchables sans aucune condition. »

Une situation surprenante, qui pourrait faire tomber à l’eau la thèse de l’implication du groupe de hacker Lazarus. En effet, ces derniers ne sont pas connus pour négocier la restitution des fonds.

Affaire à suivre ! Malheureusement, il s’agit là du second hack au mois de mars sur Blast. La semaine passée, le protocole Super Sushi Samouraï avait été victime d’une attaque entraînant la perte de 4,6 millions de dollars.

[ad_2]

Source link